Честно говоря, я был одной из жертв атаки на уязвимость Timthumb пару недель назад. Немногие из моих нишевых сайтов использовали тему WordPress, которая содержала устаревший файл timthumb.php, который был взломан и засеян некоторыми вредоносными кодами.

Посетителям этих веб-сайтов предлагались страницы с предупреждением о вредоносном ПО в их браузерах.

Хорошей новостью было то, что мне удалось их почистить и обновил timthumb.php за несколько часов работы. Спасибо форуму WordPress.

Если вы все еще подозреваете, уязвим ли ваш блог от такой атаки, Питер Батлер из http://codegarage.com создал плагин, который поможет вам в этом.

Этот плагин будет сканировать всю папку wp-content, чтобы найти любую устаревшую и уязвимую версию скрипта Timthumb. Плагин также помогает вам обновлять уязвимые файлы одним нажатием кнопки. Ну, ничто не может быть проще, чем это!

Питер записал видео и написал пошаговое руководство по использованию этого простого плагина в своем блоге (ссылка выше).

Но если вы предпочитаете видеть мой пример, тогда продолжайте читать.

я. Сканирование и исправление уязвимости Timthumb с помощью сканера уязвимостей Timthumb

1. Загрузите плагин по адресу http://wordpress.org/extend/plugins/timthumb-vulnerability-scanner/.

2. Установите и активируйте сканер уязвимостей Timthumb.

3. Нажмите Timthumb Scanner вариант, под инструменты выпадающий список.

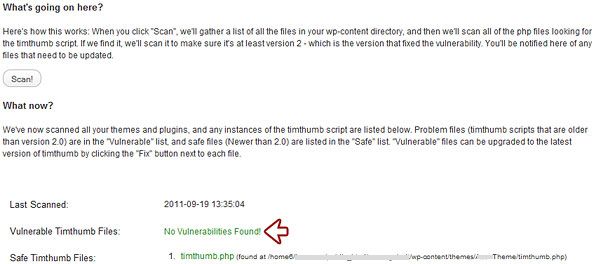

4. Нажмите сканирование кнопка в Timthumb Scanner стр.

5. Результат появится ниже. Плагин покажет вам местоположение уязвимого файла.

6. Нажмите исправлять Кнопка, чтобы обновить файл timthumb.php. После этого вы должны увидеть сообщение «Уязвимости не найдено!». Это подтверждает, что файл был обновлен, и дыра в безопасности заблокирована.

7. Вы можете удалить плагин, если он вам больше не нужен.

Этот плагин не поможет вам очистить сайт, который уже был взломан.

Как и я, вы должны пойти на форум WordPress, чтобы найти обсуждение этой темы, чтобы получить некоторые идеи о том, как навести порядок.